Categoría: GNU/Linux

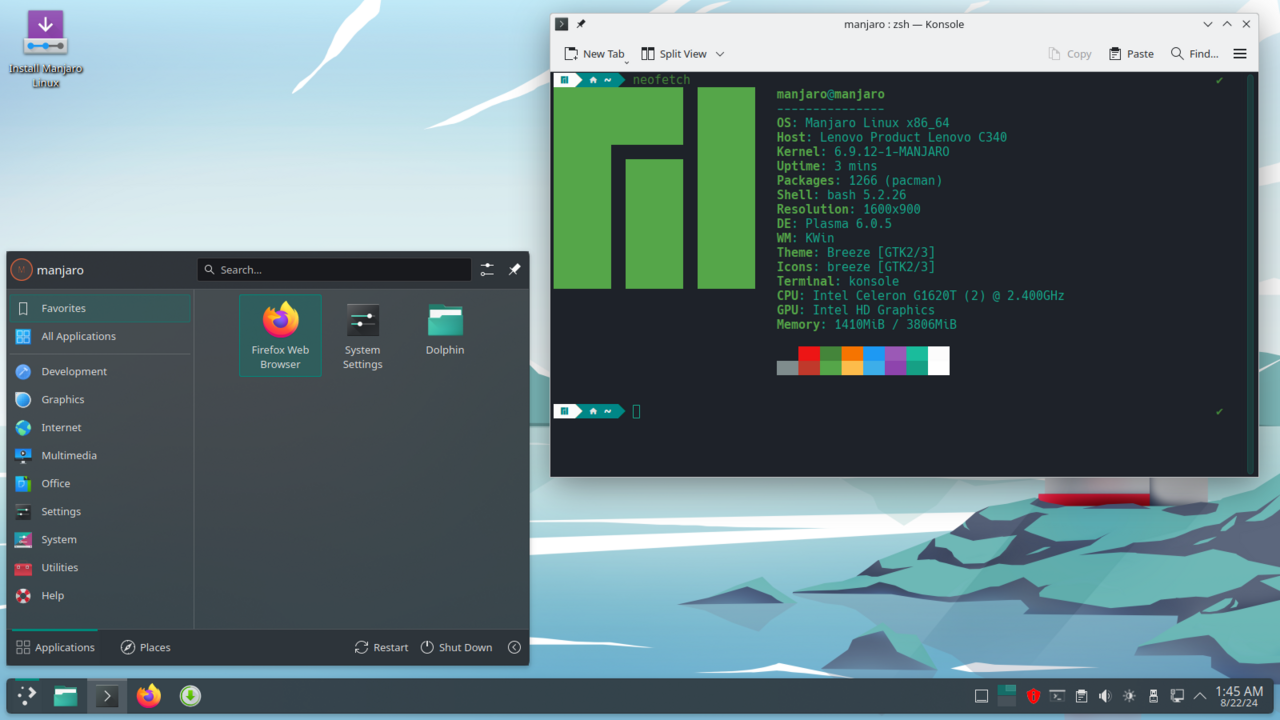

Actualizando Manjaro

O, como yo le digo, Manyaro GNU/Linux, ea, que nosotros deberíamos castellanizar cada palabra bárbara, bueno en fin, aquí vamos.

Cuando uno dura mucho, pero mucho, muchísimo tiempo sin actualizar una máquina Manyaro (virtual o real) aparecerá el mensaje:

cp: target ‘/var/tmp/mamac/dbs/sync’: Not a directory

En esos casos uno debe de realizar lo siguiente:

- Actualizar la lista de «servidores espejos» de los repositorios (mirror servers), esto tomará algo de tiempo porque visitará país por país en busca de ellos:

sudo pacman-mirrors --geoip

- Luego sí que actualizaremos los repositorios sin la lista AUR, aún así será una descarga total de 2 gigabytes:

sudo pamac update --force-refresh --enable-downgrade --no-aur

- Dado el caso aparezca el mensaje:

Error: Failed to commit transaction: transaction not prepared

Entonces deberemos aplicar:

sudo pacman -S npm --overwrite='*'

Y reintentamos:

sudo pamac update --force-refresh --enable-downgrade --no-aur

- Ahora sí que podemos actualizar todo incluyendo AUR:

sudo pamac upgrade -a

- Al finalizar el largo trabajo (por tiempo consumido) probamos a instalar cualquier software, por ejemplo OpenSSH:

sudo pacman -S openssh

sudo systemctl enable sshd.service

sudo systemctl start sshd.service

sudo systemctl status sshd.service

Fuentes consultadas

En idioma castellano

- «https://ugeek.github.io/blog/post/2022-12-31-servidor-ssh-en-manjaro.html».

- «».

- «».

En idioma inglés

- «https://forum.manjaro.org/t/error-failed-to-commit-transaction-failed-to-retrieve-some-files/119308/3».

- «https://forum.manjaro.org/t/cp-target-var-tmp-mamac-dbs-sync-not-a-directory-error-failed-to-prepare-transaction-target-not-found-rttr/153767».

- «https://forum.manjaro.org/t/stable-update-2024-02-21-kernels-kde-virtualbox-calamares-rocm-firefox-thunderbird/156888/109?page=5».

Gedit: reemplazos con regex

Gedit es un poderoso editor de texto que viene por defecto en Ubuntu GNU/Linux. Una necesidad constante es reemplazar un texto por otro y Gedit ofrece esta potente opción, veamos cómo funciona.

Usando una VPN strongSwan con dos interfaces de red

Cuando se utiliza una VPN como Strongswan basada en IPSec con los protocolos de intercambios de claves IKEv1 y IKEv2 todo va de maravillas y «nada puede malir sal».

Procesos de seguridad

por Bruce Schneier

https://www.schneier.com/essays/archives/2000/04/the_process_of_secur.htmlPrevención

Limite los privilegios

No le de a ningún usuario más privilegios de los que necesita absolutamente para hacer su trabajo. Del mismo modo que no se le daría a un empleado cualquiera las llaves del despacho del director general, no le de la contraseña de los archivos del director general.

Proteja el eslabón más débil.

Dedique su presupuesto de seguridad a asegurar los mayores problemas y las mayores vulnerabilidades. Con demasiada frecuencia, las medidas de seguridad informática son como plantar una enorme estaca en el suelo y esperar que el enemigo corra directo hacia ella. Intente construir una amplia empalizada.

Utilice puntos de estrangulamiento.

Al canalizar a los usuarios a través de puntos de estrangulamiento (piense en cortafuegos), puede asegurar con más cuidado esos pocos puntos. Los sistemas que eluden estos puntos de estrangulamiento, como los módems de escritorio, dificultan mucho la seguridad.

Proporcione defensa en profundidad.

No confíe en soluciones únicas. Utilice varios productos de seguridad complementarios, para que el fallo de uno de ellos no suponga una inseguridad total. Esto podría significar un cortafuegos, un sistema de detección de intrusos y una autenticación fuerte en los servidores importantes.

Falla con seguridad

Diseñe sus redes de modo que, cuando fallen los productos, lo hagan de forma segura. Cuando falla un cajero automático, se apaga; no expulsa dinero por la ranura.

Aproveche la imprevisibilidad

Usted conoce su red; su atacante, no. Esta es su gran ventaja. Dificúltele el trabajo disfrazando las cosas, añadiendo honey pots y trampas explosivas, etcétera.

Aliste a los usuarios

La seguridad no puede funcionar si los usuarios no están de su lado. Los ataques de ingeniería social suelen ser los más dañinos de cualquier ataque, y solo pueden defenderse con la educación de los usuarios.

Adopte la simplicidad

Mantenga las cosas lo más sencillas posible. La seguridad es una cadena; el eslabón más débil la rompe. Simplicidad significa menos eslabones.

Detecciones y respuestas

Detecte los ataques

Vigile los productos de seguridad. Busque señales de ataque. Con demasiada frecuencia, las valiosas alertas de cortafuegos, servidores e incluso IDS simplemente se ignoran.

Responder a los atacantes

No basta con detectar los ataques. Es necesario cerrar las vulnerabilidades cuando los atacantes las encuentran, investigar los incidentes y perseguir a los atacantes. Tenemos que construir un mundo en el que los delincuentes sean tratados como tales.

Esté alerta

La seguridad requiere una vigilancia continua; no basta con leer un informe semanal. Infórmese de los nuevos ataques lo antes posible. Instale inmediatamente todos los parches y actualizaciones de seguridad.

Vigile a los vigilantes

Audite sus propios procesos. Con regularidad.

La seguridad es un proceso, no un producto. Los productos proporcionan cierta protección, pero la única manera de hacer negocios eficazmente en un mundo inseguro es poner en marcha procesos que reconozcan la inseguridad inherente a los productos. El truco está en reducir el riesgo de exposición independientemente de los productos o parches.

Traducción parcial del blog de Bruce Schneier publicado en el mes de abril de 2020

«No es usted, es SQL»

Traducción del artículo «It’s not you, it’s SQL» escrito en idioma inglés por Jamie Turner en Stack By Convex el 29 de enero de 2023.

https://stack.convex.dev/not-sql

Los tipos de letra, resaltado, colores y demás han sido colocadas oportunamente por mi persona, Jimmy Olano, traductor.

¿Cómo realizar un requerimiento de desarrollo de software y no morir en el intento?

Parafraseando a la directora española Ana Belén en su ópera prima (📽1991), acá dejo unos consejos muy rápidos para realizar una solicitud de desarrollo de software para intentar que esta sea bien interpretada -y llevada a cabo-.

Las empresas deberían cambiar Windows por el escritorio de Linux

Tiene perfecto sentido tanto para las empresas como para los entusiastas. Pregúntale a GitLab.

Por Steven J. Vaughan-Nichols originalmente publicado en idioma inglés en:

https://www.theregister.com/2022/08/10/opinion_column_drop_windows_for_linux/

Cómo instalar GitLab CE en Rocky Linux 8

Poco tiempo tengo para esto y aprovecho mi día de descanso en domingo para seguir avanzando.

Instalación de PHP en Rocky Linux 8

Pueden odiarlo o pueden amarlo… para mí PHP es un lenguaje avanzado, enfocado en la practicidad pero que puede llegar a ser terriblemente complejo en ALGUNAS de sus prácticas.

Apartando todo lo anterior, sin duda alguna sigue siendo el lenguaje que reina en el lado del servidor y ya se encuentra, al momento de escribir estas líneas, ¡en su versión 8.1!